标签:浏览器 https 右上角 登录 php5 developer 点击 反思 list

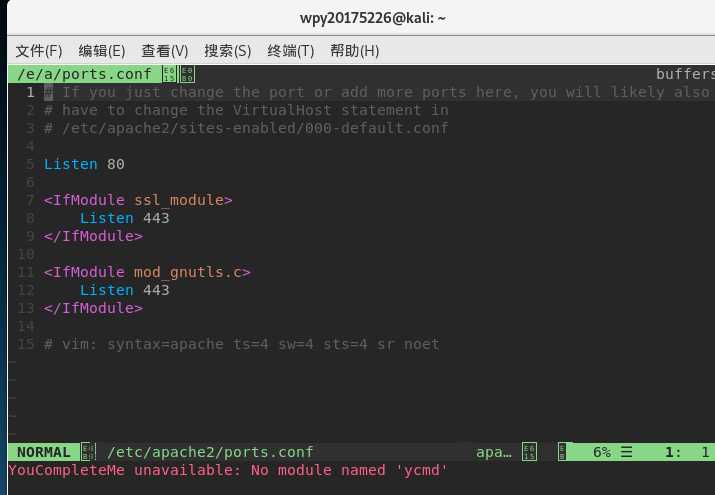

生成的钓鱼网站如果使用https服务无法验证证书,因此钓鱼网站要使用http服务,则要 sudo vi /etc/apache2/ports.conf将Apache的端口改为80

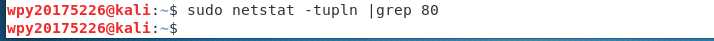

使用netstat -tupln | grep 80查看80端口占用情况(如果被占用可以使用kill 进程ID杀死进程后再打开Apache服务)

使用apachectl start启动Apache服务

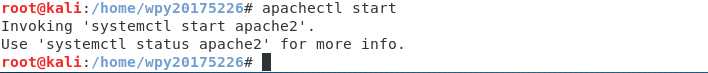

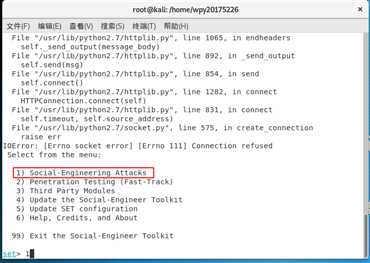

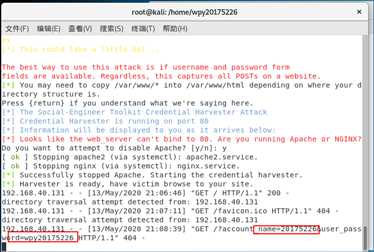

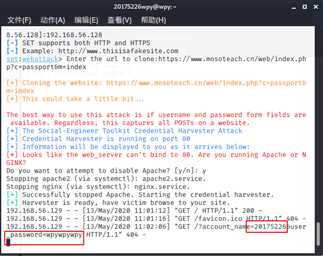

使用setoolkit打开SET工具

输入1 :Social-Engineering Attacks选择社会工程学攻击

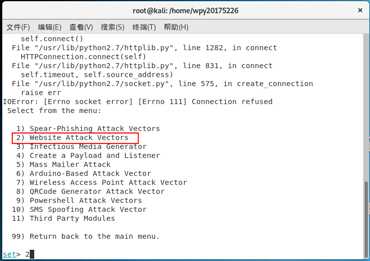

输入2 :Website Attack Vectors即钓鱼网站攻击向量

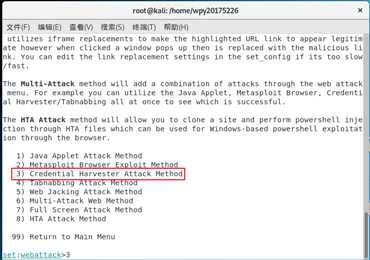

输入3 :Credential Harvester Attack Method即登录密码截取攻击

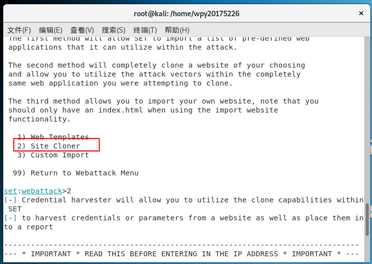

输入2 :Site Cloner进行克隆网站

输入攻击机的IP:192.168.40.128 攻击机IP,命令行中已有提示,输入被克隆的url(蓝墨云登录界面)

在靶机的浏览器中输入攻击机的IP:192.168.40.128,即可看到被克隆的网页,输入用户名及密码,kali中也可看到相应反馈。

利用短网址生成器可以将待克隆的网址伪造成一串短网址

打开这个经过短网址生成器包装过的网址后,会出现如下图的界面,等待片刻后,界面就会跳转到我们想要的的冒名网站

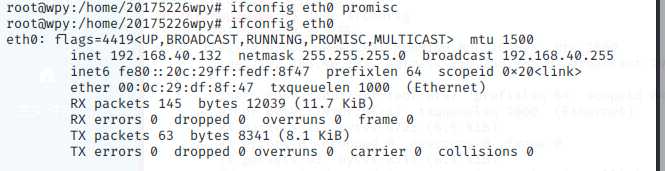

首先使用ifconfig eth0 promisc将kali网卡改为混杂模式,用ifconfig eth0查看状态

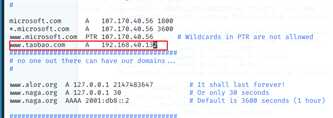

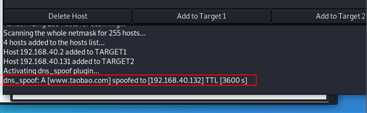

输入命令vim /etc/ettercap/etter.dns对DNS缓存表进行修改:添加记录www.taobao.con A 192.168.40.132

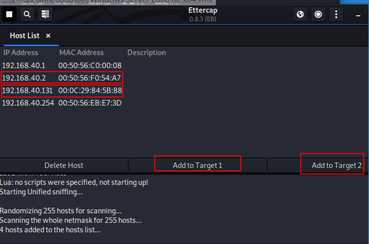

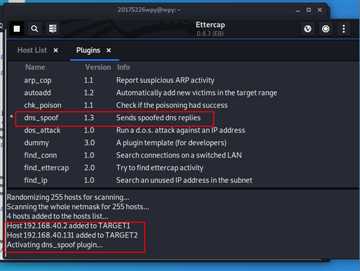

使用ettercap -G开启ettercap:

在选择好网卡eth0 后点击√ 开始监听

在右上角的三个点中选择Hosts->Scan for hostS扫描子网,在Hosts list中查看扫描到的存活主机

将虚拟机网关的IP添加到target1,将靶机IP添加到target2

点击工具栏中的Plugins—>Manage the plugins->dns_spoof双击开启

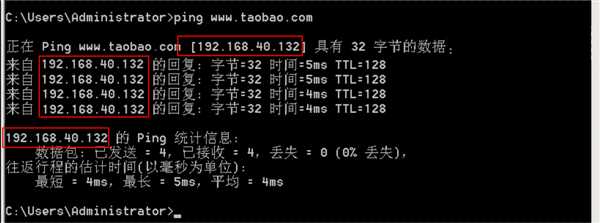

此时已经处于嗅探模式,在靶机中执行ping命令结果如下,同时kali端可以看到反馈信息

2019-2020-2 20175226王鹏雲《网络对抗技术》Exp7 网络欺诈防范

标签:浏览器 https 右上角 登录 php5 developer 点击 反思 list

原文地址:https://www.cnblogs.com/20175226wpy/p/12887664.html